LA SÉCURITÉ PHYSIQUE DE VOTRE CENTRE DE DONNÉES

Un monde d'informations sur terre

Avec la prédominance croissante des services en nuage « le Cloud » dans les opérations commerciales existantes, à la fin de 2020, le poids virtuel de toutes les informations dans le monde était de 44 zettaoctets (trillion de giga-octets), un chiffre comportant 21 zéros, et en croissance... 44 000 000 000 000 000 000 000 d'octets.

Il n'est pas surprenant qu'environ 50 % de toutes les données d'entreprise soient stockées dans le nuage. C'est gigantesque !En 2020, le marché mondial de l'informatique en nuage était évalué à 371,4 milliards de dollars, et on estime que d'ici 2025, il atteindra le chiffre vertigineux de 832,1 milliards de dollars - Source Wikipédia.

POURQUOI LA SÉCURITÉ PHYSIQUE EST SI IMPORTANTE POUR UN CENTRE DE DONNÉES

Qu'un centre de données soit principalement utilisé pour le stockage, la reprise après sinistre ou le support d'applications, ses charges de travail informatiques constituent l'épine dorsale des entreprises qu'il dessert. En outre, les informations sensibles et les applications critiques d'une entreprise constituent un trésor d'opportunités pour les pirates et autres menaces.Les centres de données sont un élément fiable de l'infrastructure d'une entreprise. De nombreuses entreprises dépendent des actifs de leur centre de données pour fournir un filet de sécurité lorsque tout le reste va mal. Ainsi, un centre de données sécurisé assure la continuité des activités et donne à ses utilisateurs la certitude qu'ils peuvent se concentrer sur le développement de leurs activités sans se soucier de la sécurité de leurs actifs numériques.

QUE DOIT COMPRENDRE LE PLAN DE SÉCURITÉ DE VOTRE CENTRE DE DONNÉES ?

Sécurité du périmètre

L'objectif est de protéger le bâtiment en décourageant, détectant et retardant autant que possible toute personne non autorisée. Des clôtures, des portes et des portails appropriés avec des systèmes d'interphone vidéo afin que la sécurité puisse voir et identifier les personnes qui demandent à entrer. Un bon éclairage du périmètre n'est pas seulement dissuasif, il contribue aussi à la couverture de votre vidéo surveillance. En outre, l'analyse du contenu vidéo permet de détecter les comportements suspects et inclut la reconnaissance faciale pour suivre les mouvements et les plaques d'immatriculation. Il est également important de s'assurer que vous disposez d'une couverture de surveillance caméra sur votre toit et vos quais de chargement. Les personnes ne possédant pas de carte d'accès doivent demander l'accès avant d'arriver au centre de données. Elles doivent présenter une pièce d'identité avec photo et une autorisation d'entrer dans le bâtiment, qui doit être accordée par la direction de la sécurité. Tous les accès accordés doivent être enregistrés et traçables. Veillez à ce que ces visiteurs soient toujours accompagnés et n'aient accès qu'à la zone assignée pour le service. Les agents de sécurité, présents 24 heures sur 24 et 7 jours sur 7, sont normalement situés à l'entrée principale du bâtiment et accueillent toutes les personnes qui entrent. Ces agents patrouillent aussi régulièrement dans le centre de données et surveillent les vidéos des caméras à l'intérieur, signalant immédiatement toute infraction.

Tous les employés doivent également passer une authentification à deux facteurs soit biométrie ou scan IRIS pour continuer à se déplacer dans le centre de données, et doivent toujours porter sur eux leur carte d'identification. Ces employés ne sont autorisés à rentrer que dans la partie du bâtiment qui a été préalablement approuvée.

Contrôles des installations

Votre système de contrôle d'accès est votre filet de sécurité en cas de violation du périmètre. Les systèmes d'accès biométriques et à l'IRIS peuvent restreindre l'accès aux personnes non autorisées. Prévoyez un système de contrôle d'accès doté d'un dispositif anti-retour (anti-pass-back en anglais) pour permettre à une seule personne à la fois d'accéder à un seul point d'entrée dans l'installation.

Un système de vidéo surveillance de pointe avec enregistrement continu contribuera également à une surveillance efficace et vous aidera à tirer des renseignements de tout incident survenu. L'installation de tourniquets est très efficace pour empêcher les files d'attente au niveau de l'accès.

Même avec les meilleurs systèmes sur le marché, il faut qu'un gardien de sécurité bien formé les surveilles pour qu'ils soient efficaces. Il est essentiel de faire appel à une équipe de sécurité professionnelle pour garder, surveiller et signaler à la direction de la sécurité tout non-respect des politiques, tout problème de conformité et tout comportement suspect. Il est essentiel de réagir et d'avertir les techniciens de l'établissement en cas d'alarmes liées aux contrôles de la température et de l'humidité, aux contrôles de la climatisation, aux systèmes d'alarme incendie et de détection de la fumée.

Commandes des salles d'ordinateurs

Seules les personnes ayant l'autorisation appropriée doivent être autorisées à entrer dans les salles de contrôle ou les salles d'ordinateurs, également appelées PODS. Accueilli par un autre agent de sécurité, vous devez, dans la plupart des cas, passer un contrôle de détection de métaux sur tout le corps. À l'intérieur des salles de contrôle informatique, des armoires verrouillées protègent les serveurs. Pour réduire le risque que des données non autorisées entrent ou sortent du centre de données, seuls les appareils approuvés peuvent être allouée dans le centre de données.

De plus, des caméras vidéo surveillent l'avant et l'arrière de chaque armoire de serveurs.Dans certains cas à la sortie du centre de données, lorsque l'on sort du centre de données, il est également nécessaire de passer par un scanner de sécurité supplémentaire on doit à nouveau se soumettre à comme un contrôle par détection de métaux sur tout le corps.

Pratiques d'audit

Effectuez des audits réguliers pour vérifier que vous et votre équipe maîtrisez la situation, notamment tous les fournisseurs, l'équipe de nettoyage et d'entretien et les agents de sécurité qui ont accès au centre de données.

Les audits internes vérifient les systèmes et processus mis en œuvre et identifient toute vulnérabilité dans les installations du centre de données afin de garantir la sécurité. Ils vérifieront également si les systèmes de contrôle d'accès, les caméras de vidéo surveillance et les serrures électroniques fonctionnent et sont entretenus. Ils identifieront tout système nécessitant un entretien ou une réparation ainsi que toute anomalie constatée, en enregistrant l'incident avec la date et l'heure. Identifiez toute faiblesse ou tout oubli d'équipement dans les zones qui ont été négligées lors de la construction ou des rénovations. Il est également important d'appliquer périodiquement les mesures de sécurité avec les employés et les fournisseurs afin d'échanger des idées et des recommandations. Plus vous serez sensibilisé à vos objectifs de sécurité, plus le centre de données sera sécurisé. Veillez à ce que votre équipe reçoive une formation adéquate sur les mesures de sécurité à suivre, et assurez-vous qu'elle s'en empare et comprenne les conséquences du non-respect de ces mesures.

OÙ PLACER VOTRE CENTRE DE DONNÉES

Vous avez entendu l'expression "emplacement, emplacement, emplacement" dans le monde de la vente au détail... et bien la même importance devrait être soulignée pour les centres de données. Que vous envisagiez de construire une toute nouvelle bâtisse ou de remodeler une installation existante, votre plan de sécurité commence par une étude correcte de l'emplacement. Des matières dangereuses dans un périmètre proche, être juste sous la trajectoire de vol d'un avion, les conditions météorologiques naturelles, sont quelques-uns des risques que vous pouvez vouloir étudier et rechercher avant de vous installer ou d'acheter un terrain à construire.

Nouveau bâtiment

Un responsable de la sécurité physique est le candidat idéal pour mettre en œuvre un plan et une stratégie de sécurité dans une nouvelle construction ultramoderne. Il a entre autres la possibilité d'être présent de la conception jusqu'à la supervision de la construction du bâtiment, avoir décidé la taille de la clôture, la profondeur des murs et du toit. Si l'espace du terrain n'est pas limité, les générateurs et les systèmes de ventilation peuvent être au niveau du sol. C’est une bonne opportunité de faire une sélection des dernières technologies telles que la vidéo surveillance, les systèmes d'accès, les tourniquets et les autres systèmes de sécurité nécessaires pour répondre à la conformité.

Bâtiment existant

La reprise d'un bâtiment existant peut être un défi, en particulier lorsque vous devez procéder à un audit de l'infrastructure du bâtiment ou des systèmes de sécurité en place antérieurement. Un plan d'ingénierie et une conception de l'espace du centre de données sont requis et nécessaires. Des renforts de structure doivent être réalisés si des équipements doivent être installés sur le toit, tels que des systèmes de ventilation, de chauffage et de climatisation. Une attention particulière doit être accordée aux systèmes de détection d'incendie, notamment dans les zones de serveurs. L'achat de systèmes de sécurité supplémentaires appropriés, tels que la vidéosurveillance, les systèmes de contrôle d'accès, les systèmes biométriques et les systèmes de surveillance du périmètre, peut être nécessaire pour respecter la conformité et assurer une protection optimale.

CONSIDÉRATIONS SUPPLÉMENTAIRES EN MATIÈRE DE SÉCURITÉ PHYSIQUE

Les centres de données sont toujours menacés en raison de la quantité et de la valeur des informations qu'ils abritent. Qu'elle soit accidentelle ou malveillante, une brèche d'accès non autorisé représente environ 18 % de toutes les brèches dans le monde et coûterait au secteur plus de 400 milliards de dollars par an.

60 % des menaces pour la sécurité des centres de données proviennent d'une source interne. Qu'elles soient involontaires ou malveillantes, il est très important de réduire les vulnérabilités de l'intérieur en contrôlant le niveau d'accès des techniciens. Dans votre logiciel de gestion de centre de données ou votre solution DCIM, limitez l'accès de vos employés aux zones de votre centre de données, aux appareils et aux fonctions qu'ils peuvent utiliser.

Vérification des antécédents

Sachant que 60 % des menaces pour la sécurité proviennent des employés des centres de données eux-mêmes, vous ne pouvez pas être trop prudent quant aux personnes qui travaillent dans votre centre de données. Les vérifications des antécédents avant l'embauche sont désormais presque universelles, mais vous devriez également vérifier les antécédents des fournisseurs et des employés contractuels qui ont accès aux données.

Équipe de sécurité sur site

Les mesures de sécurité telles que la surveillance vidéo ou physique et les points de contrôle font partie intégrante de la sécurité globale du centre de données, mais le personnel de sécurité doit être sur place 24 heures sur 24 pour réduire les menaces et y répondre. Les équipes de sécurité doivent également effectuer des patrouilles vidéo et pédestres de routine afin de rappeler constamment aux intrus potentiels que votre centre de données est protégé.

Procédures pour les employés

Lorsqu'un employé ayant des privilèges d'accès aux zones sécurisées de votre centre de données quitte l'organisation, une procédure doit être mise en place pour supprimer ses autorisations. Cette procédure peut consister à changer les codes d'accès, à mettre à jour les listes d'accès, à révoquer les identifiants, à récupérer les clés ou à supprimer les données biométriques. Les fournisseurs doivent avoir des contrôles stricts sur les personnes qui peuvent accéder à vos données et doivent être informés lorsqu'un employé quitte l'organisation.

Vidéo surveillance

Système primaire de sécurité des centres de données, la vidéo surveillance est un outil extrêmement précieux et rentable pour réduire les menaces de sécurité. Les caméras à image visible sont courantes pour la détection et l'observation. Les caméras infrarouges sont plus efficaces dans les environnements à faible luminosité, et les caméras thermiques sont extrêmement difficiles à contourner. Utilisez le logiciel DCIM pour porter la vidéo surveillance à un autre niveau à partir des caméras IP et USB ; allez encore plus loin et ajoutez plusieurs flux à votre tableau de bord afin de pouvoir surveiller plusieurs zones à distance.

Une dernière remarque... Soyez proactif !

N'attendez pas le contrecoup d'une violation ou d'une intrusion pour protéger les actifs critiques de votre centre de données. Centralisez et modernisez la gestion de la sécurité des données avec une solution DCIM de deuxième génération afin de réduire les risques pour votre centre de données. Les centres de données sont confrontés chaque jour à de nouvelles menaces pour la sécurité physique. Il est donc essentiel de mettre en place un plan de sécurité complet, de réaliser un audit périodique de vos installations et de traiter tous les problèmes découverts.

Avec la croissance continue des informations du monde sous forme numérique, les centres de données seront de plus en plus nécessaires, entretenus et sécurisés pendant longtemps encore !

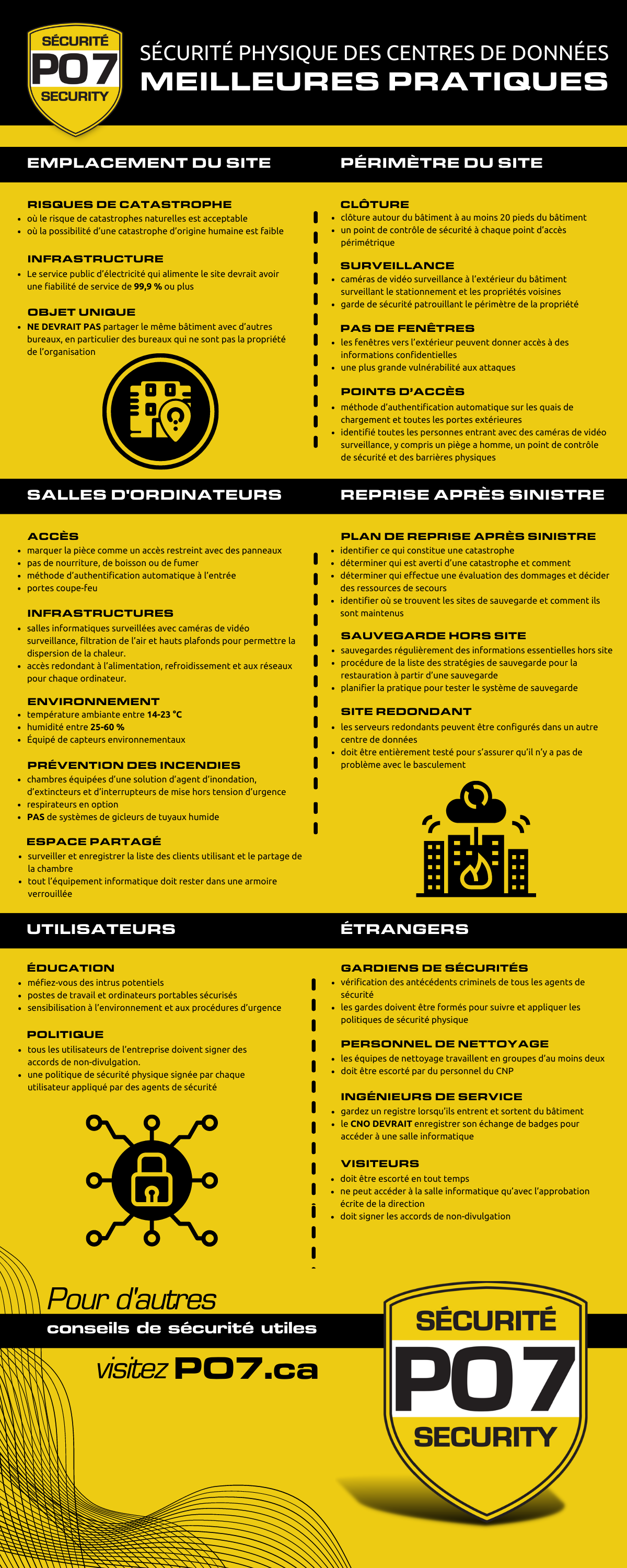

Voici une infographie utile présentant les meilleures pratiques en matière de sécurité physique des centres de données.

Nos services comprennent : Les gardiens de sécurité | Gestion des risques de sécurité | Prévention des pertes | Formation à la sécurité

Nous servons des clients de Montréal, Rive-Sud et Sorel-Tracy, Québec.